Logiciel de piratage éthique

En termes de logiciel de piratage éthique, cela signifie obtenir un accès non autorisé aux données d'un système ou d'un ordinateur. La personne qui effectue le piratage en ligne est appelée Hacker. Il existe trois types différents de logiciels de piratage éthique qui sont mentionnés ci-dessous:

- Pirate de chapeau blanc

- Pirate de chapeau gris

- Pirate de chapeau noir

Les hackers au chapeau blanc sont ceux qui brisent la sécurité pour des raisons non malveillantes. Il peut s'agir de tester leur propre système de sécurité. Ces personnes trouvent d'éventuelles failles dans les logiciels ou les systèmes de piratage éthique et les signalent afin de les corriger. Ils sont également appelés «hacker éthique». Par exemple, un Certified Ethical Hacker (CEH) embauché par l'entreprise pour trouver des failles dans le logiciel de piratage éthique. Et ces hackers éthiques certifiés ont la certification CEH ou la certification de piratage éthique qui est obtenue en réussissant l'examen CEH.

Black hat hacker est une personne qui brise la sécurité du système ou un logiciel de piratage éthique pour des raisons malveillantes ou pour des avantages personnels. Ces personnes forment généralement des groupes de piratage illégaux et s'efforcent de s'introduire dans tous les réseaux sécurisés afin de détruire, modifier ou même voler des données confidentielles telles que les détails de carte de crédit, les coordonnées bancaires, etc. Ils sont également appelés «crackers».

Les hackers au chapeau gris se situent entre le chapeau blanc et le hacker au chapeau noir. Ces personnes examinent le système et trouvent des failles ou des défauts de sécurité et le signalent à l'administrateur. Parfois, le hacker chapeau gris signale ces failles de sécurité au monde plutôt qu'à un groupe de personnes. À certains moments, ils peuvent proposer de corriger le défaut moyennant des frais. Ces personnes effectuent du piratage sans aucun gain personnel.

Il existe donc divers programmes de formation sur le piratage éthique ou formation CEH pour enseigner ces types de piratage éthique.

Vérifions plus sur les logiciels de piratage éthique

Qu'est-ce qu'un logiciel de piratage éthique?

A. Cyberéthique

La cyberéthique est un code de comportement pour l'utilisation d'Internet. Nous avons vu ce que le hacker et son type sont ci-dessus. Nous allons maintenant examiner d'autres terminologies liées à la cyberéthique.

- Phreaker: C'est un terme inventé pour décrire l'activité d'une sous-culture de personnes qui étudient, expérimentent ou explorent les réseaux de connexion téléphonique. Le phreaking est étroitement lié aux bases du piratage éthique de l'ordinateur puisque les réseaux téléphoniques ont été informatisés. Parfois, il est également appelé culture H / P où H signifie Hacking et P signifie Phreaking.

- Script Kiddies: Ce sont des personnes qui utilisent des scripts ou des bases de piratage éthique développés par d'autres pour attaquer les systèmes et les réseaux informatiques. Il est également appelé script bunny, skiddie ou script running juvénile (SRJ).

- Hacktivists: Le terme Hacktivists est la combinaison de deux mots Hacker et Activists. Ces personnes mènent des activités de piratage éthique telles que la dégradation de sites Web pour des raisons politiques. Leurs activités comprennent des idées et des problèmes politiques.

B. Collecte d'informations

La collecte d'informations est le processus initial en ce qui concerne les bases du piratage éthique et les enquêtes. Cela implique un processus tel que le profilage d'une organisation, d'un système, d'un serveur ou d'un individu à l'aide d'un certain processus défini. Ceci est généralement utilisé par l'attaquant et / ou l'agence d'enquête pour obtenir des informations supplémentaires sur la victime.

Il existe différentes manières de recueillir des informations sur le piratage éthique. Certains d'entre eux sont énumérés ci-dessous:

1. Utilisation du moteur de recherche

Il est généralement entendu que le moteur de recherche fournira certaines informations sur la victime. Le principe de base du piratage éthique concernant l'utilisation d'Internet est qu '«on laisse des empreintes / informations partout en surfant sur Internet».

Ce principe est utilisé aussi bien par l'attaquant que par les hackers. L'attaquant recueillera des informations sur le système, les éventuelles failles du système existant et les moyens possibles de l'exploiter. L'enquêteur recueillera des informations telles que l'approche utilisée par l'attaquant pour accéder au système. Le moteur de recherche le plus puissant est google, yahoo search, MSN live search, AOL search, Ask search.

2. Utilisation du moteur de recherche relationnel

Le moteur de recherche relationnel est différent du moteur de recherche normal. Il obtient les résultats de différents moteurs de recherche et établit la relation entre ces résultats.

je. Whois Lookup: WHOIS qui se prononce comme «qui est» est un protocole de requête largement utilisé pour interroger la base de données officielle afin de déterminer des détails tels que le propriétaire d'un nom de domaine, une adresse IP, etc.

ii. Maltego: C'est une application open source de renseignement et de criminalistique qui permet l'extraction et la collecte d'informations ainsi que la représentation de ces informations de manière significative. Les bibliothèques graphiques vous permettent d'identifier les relations clés entre les informations.

iii. Mappage IP inversé: cette méthode est utilisée pour trouver un certain nombre de sites Web hébergés sur le même serveur où votre logiciel / fonction est hébergé

iv. TraceRoute: il donne des informations utiles telles qu'un certain nombre de serveurs entre vos ordinateurs et les ordinateurs distants. Ceci est utile pour les enquêtes ainsi que pour différents types d'attaques. Vous pouvez voir l'itinéraire entre votre système et le système de l'attaquant à l'aide de NeoTrace qui donne une vue MAP ou NodeView de tous les nœuds entre l'attaquant et la victime.

v. Email Spider: Il s'agit d'un programme de piratage éthique automatisé qui capture les identifiants de messagerie à l'aide d'araignées et les stocke dans la base de données. Les spammeurs (personnes qui envoient des courriers indésirables à un grand nombre de personnes) utilisent des araignées de messagerie pour collecter un millier de courriers électroniques à des fins de spam.

C. Numérisation

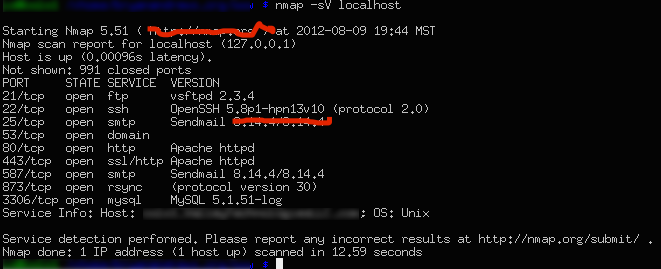

L'analyse est le processus qui consiste à découvrir les ports ouverts ou fermés, les failles du système distant, des serveurs et des réseaux. Cela aide à obtenir des détails sur la victime tels que les adresses IP, système d'exploitation (SE) utilisé ainsi que services exécutés sur l'ordinateur distant.

Il existe trois types de numérisation différents. Ce sont l'analyse des ports, l'analyse du reseréseau et l'analyse des vulnérabilités.

Le scan de port est le plus couramment utilisé dans le programme de piratage éthique par un attaquant pour trouver des failles dans le système. Tous les systèmes connectés à un LAN (Local Area Network) ou à un Internet à l'aide d'un modem exécutent de nombreux services de piratage éthique qui écoutent sur des ports bien connus et peu connus. Il y a au total 1 à 65535 ports disponibles sur l'ordinateur. L'analyse des ports permet à l'attaquant de trouver les ports disponibles.

Le scan ouvert (également appelé scan TCP) est normalement utilisé pour programmer les sockets. Il s'agit d'une technique de piratage éthique assez ancienne et fonctionne plus correctement pour établir une connexion complète avec le serveur. Afin d'établir la connexion, il effectue une authentification à l'aide de trois paquets. Ce mécanisme d'authentification s'appelle une prise de contact à trois.

Pour le port ouvert :

Client -> SYN ->

<- SYN / ACK <- ServeurClient -> ACK ->

Pour le port fermé :

Client -> SYN ->

<- RST <- ServeurL'avantage de ce scan ouvert est qu'il est facile à programmer. Cependant, la limitation est qu'il est très facile de détecter et de créer des journaux à chaque connexion.

Connexion TCP ():

- L'appel système connect () fourni par un système d'exploitation de piratage éthique est utilisé pour ouvrir une connexion à chaque port intéressant de la machine.

- Si le port écoute, connect () réussira sinon le port n'est pas accessible.

Balayage SYN:

- Cette technique d'analyse est appelée analyse semi-ouverte car une connexion TCP (Transmission Control Protocol) n'est pas établie.

- Un paquet SYN est envoyé à l'informatique à distance

- L'hôte cible répond avec un paquet SYN + ACK qui indique que le port écoute et un RST indique un non-auditeur

Analyse NULL:

- Le scan NULL n'a utilisé aucun indicateur de l'en-tête TCP et il a été envoyé à l'hôte cible

- Les ports fermés répondent aux paquets avec RST

- Les ports ouverts ignorent les paquets

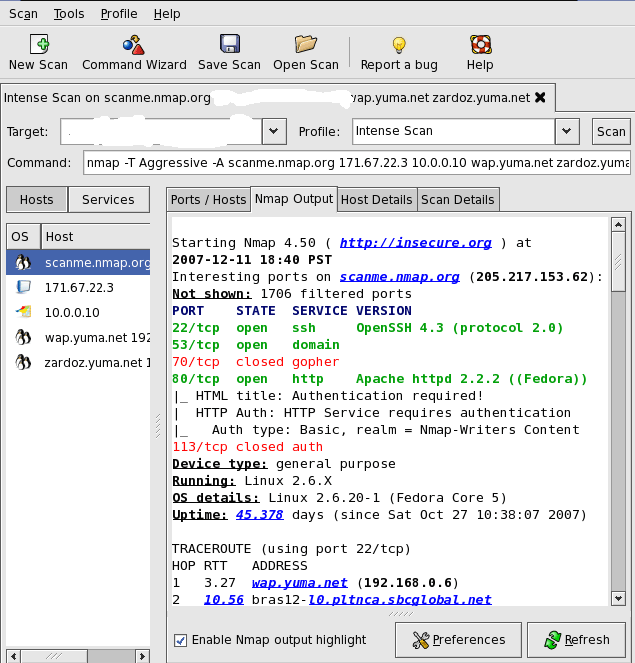

NMAP (scanner de port):

- NMAP est un utilitaire puissantpour analyser un grand nombre d'outils de piratage éthique

- Il est disponible avec GUI (interface utilisateur graphique) et interface de ligne de commande

- Il est pris en charge par un large éventail de systèmes d'exploitation tels que Linux, Mac OS, Windows

- Il peut effectuer une analyse SYN, une analyse FIN, une analyse furtive, une analyse semi-ouverte et de nombreux autres types.

D. Analyse des virus, vers chevaux de Troie et virus

VIRUS (en particulier pour Vital Information Resource Under Siege) est une application ou un morceau de code qui se réplique en injectant son code dans d'autres fichiers de données ou un programme de piratage éthique et a un effet néfaste tel que la corruption du système ou la destruction de données.

Les vers sont un programme informatique malveillant autonome qui se réplique sur le piratage éthique de base. Par rapport au virus, il n'a pas besoin de s'attacher à un programme existant.

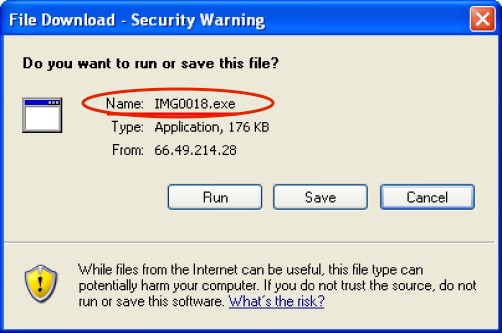

Trojan (dans le contexte de l'informatique) est tout programme informatique malveillant qui se présente comme utile pour persuader une victime de l'installer sur son système.

Il existe plusieurs modes de transmission de ces virus, vers ou chevaux de Troie dans votre système. Certains d'entre eux sont énumérés ci-dessous:

- IRC (Internet Relay Chat)

- ICQ (Je te cherche - Programme de messagerie instantanée)

- Pièces jointes aux e-mails

- Accès physique (comme la connexion d'un lecteur USD ou d'un disque dur infecté)

- Navigateurs infectés

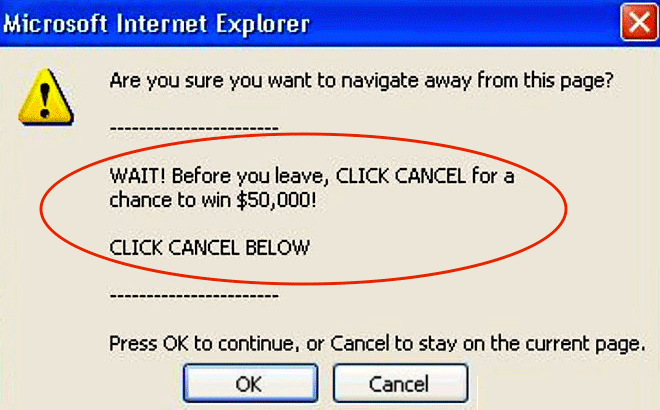

- Des publicités en ligne (telles que des bannières qui prétendent que vous avez gagné à la loterie)

- NetBIOS

|

Propriétés du virus

- Votre ordinateur ou système peut être infecté même si les fichiers sont uniquement copiés

- Il peut être polymorphe

- Il peut s'agir d'une mémoire ou non résidente en mémoire

- Cela peut être le virus furtif

- La plupart du temps, les virus sont porteurs d'un autre virus

- Cela peut même empêcher votre système de montrer des signes extérieurs

- Il peut même rester sur votre système même s'il est formaté

Phase d'opération du virus

La plupart des virus fonctionnent en deux phases, à savoir la phase d'infection et la phase d'attaque

- Phase d'infection

- Dans cette phase, le virus détermine quand et quels programmes infecter

- Certains virus infectent le système dès que le fichier de virus est installé sur le système

- Certains virus infectent le système à une date, une heure ou un événement particulier

- Les virus TSR sont chargés en mémoire et infectent plus tard les systèmes

- Phase d'attaque

- Dans cette phase, le virus supprimera les fichiers, se répliquera sur d'autres systèmes et corrompra uniquement les cibles

Symptômes du système infecté par un virus

- Les fichiers / dossiers ont un nom étrange que la normale (par exemple.% $ # %% comme nom de fichier)

- Les extensions de fichiers peuvent également être modifiées

- Le programme prend le temps de chargement le plus long que la normale

- Les disques durs des systèmes manquent constamment d'espace libre

- Vous ne pourrez pas ouvrir certains programmes

- Les programmes sont corrompus sans aucune raison

- Le système fonctionne très lentement et est parfois redémarré de manière inattendue

Types de virus

- Virus de macro: se propage et infecte le fichier de base de données

- Virus de fichier: infecte l'exécutable

- Virus de code source: affecte et endommage le code source

- Virus de réseau: se propage via les éléments et protocoles du réseau

- Virus de démarrage: infecte les secteurs de démarrage et les enregistrements

- Virus Shell: forme un shell autour du programme authentique de l'hôte cible et l'héberge en tant que sous-programme

- Terminate virus: reste en permanence dans la mémoire pendant la session de travail

Méthodes pour éviter la détection du virus dans les logiciels de piratage éthique

-

Conserver la même date de «dernière modification»

je. Afin d'éviter la détection par les logiciels anti-virus ainsi que par les utilisateurs, certains virus utilisent différents types de tromperie, tels qu'ils ont la même date de dernière modification que d'autres fichiers ou dossiers authentiques.

ii. Certains virus (en particulier sur le système MS-DOS) garantissent que la date de «dernière modification» d'un fichier hôte reste la même lorsque le fichier est infecté par le virus.

-

Éviter les fichiers d'appât

je. Les fichiers d'appât (ou fichiers de chèvre) sont des fichiers spécialement créés par un logiciel antivirus ou par des professionnels de l'antivirus eux-mêmes, pour être infectés par le virus.

ii. Il existe de nombreux programmes antivirus qui effectuent une vérification de l'intégrité de leurs propres codes à l'aide de fichiers Bait.

iii. Infecter de tels programmes augmentera donc les chances de détection du virus.

-

Tuer l'activité des logiciels antivirus

Certains virus évitent la détection par un logiciel antivirus en supprimant la tâche associée au logiciel antivirus.

-

Faire un virus furtif

je. Il existe un virus puissant qui trompe les logiciels antivirus en interceptant ses requêtes.

ii. Le virus peut alors renvoyer une version non infectée du fichier au logiciel anti-virus afin qu'il suppose que le fichier est «propre».

Analyse de virus

-

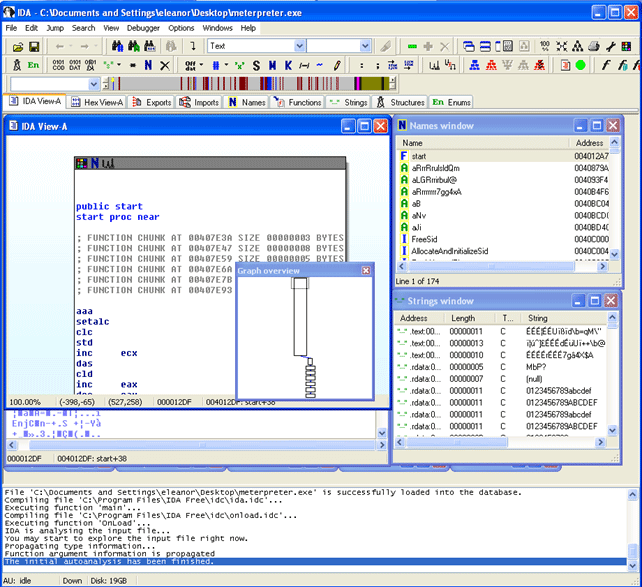

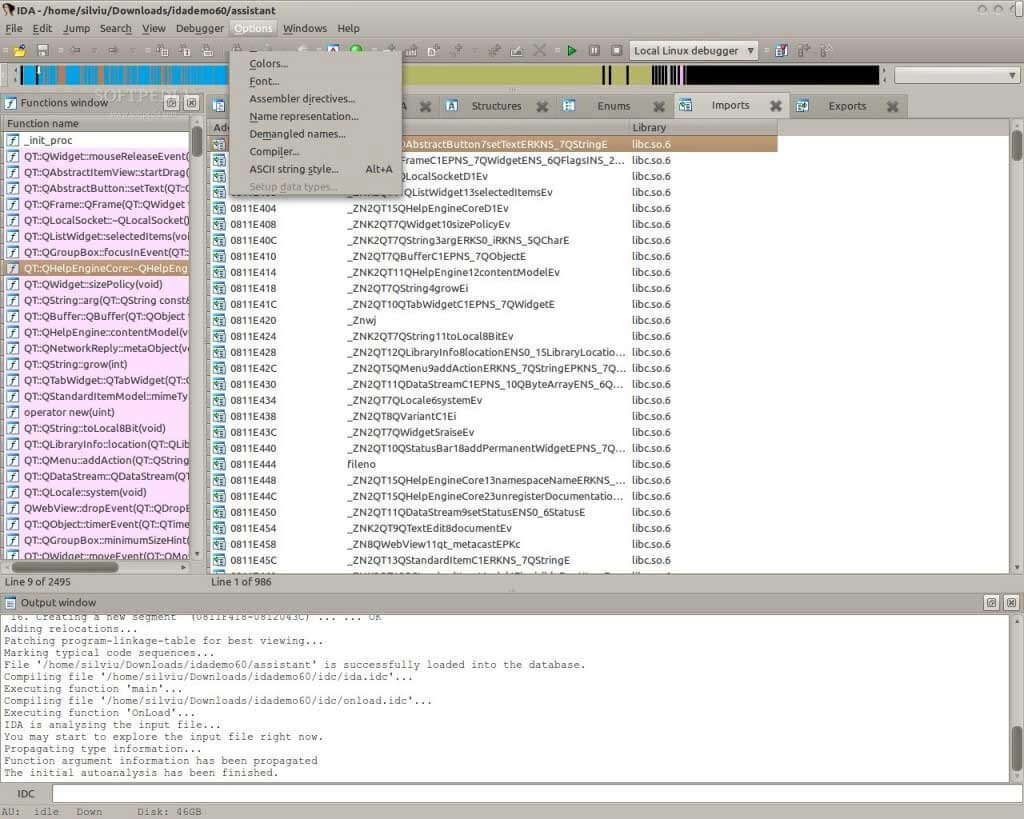

Outils IDA Pro

- Les outils de piratage éthique IDA pro sont un outil de dissimulation et de débogage

- Il peut fonctionner sur plusieurs systèmes d'exploitation tels que Windows, Mac OS X, Linux, etc.

- Il peut être utilisé dans l'analyse du code source, la recherche de vulnérabilité ainsi que la rétro-ingénierie

-

Suppresseur de virus Autorun

- L'exécution automatique est la fonction intégrée du système d'exploitation Windows qui permet à l'application de s'exécuter automatiquement à partir de lecteurs USB / CD dès qu'ils sont connectés au système.

- Cette fonctionnalité est souvent exploitée par des virus pour se propager d'un système à un autre.

- Le programme de suppression automatique des virus permet de supprimer le virus qui accompagne le stockage externe tel que les lecteurs USB / CD.

0 Commentaires